Veille Technologique

MFA ET "ZERO TRUST"

INTRODUCTION

Dans un monde ultra-connecté où les systèmes d'information sont au cœur des organisations, la cybersécurité est devenue un enjeu global. Derrière chaque attaque informatique, il y a des conséquences techniques, mais aussi humaines, économiques et juridiques majeures :

Pertes financières

Atteinte à la réputation

Interruption d’activité

Vol de données sensibles

Sanctions réglementaires.

Face à cette réalité, deux approches se démarquent par leur efficacité et leur complémentarité :

🔑 L’authentification multifactorielle (MFA)

🛡 Le modèle Zero Trust

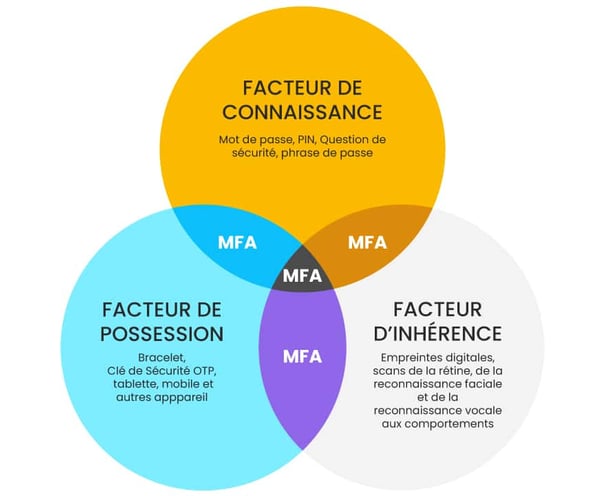

Schéma principe de fonctionnement de l’Authentification Multi Facteurs

Pour qu’une authentification soit dite forte, il faut que les identifiants d’un utilisateur proviennent d’au moins deux parmi trois catégories de facteurs.

Dans la grande majorité des cas :

Facteur de connaissance correspond à un élément que l’utilisateur est le seul à connaitre : mot de passe, phrase, nom de son chien…

Facteur de possession correspond à ce que l’utilisateur a en sa possession : smartphone, Token matériel.

Facteur d'inhérence, il est possible d’ajouter un troisième facteur lié directement à l’utilisateur : facteur de biométrie (empreinte digitale, rétine, voix ou visage).

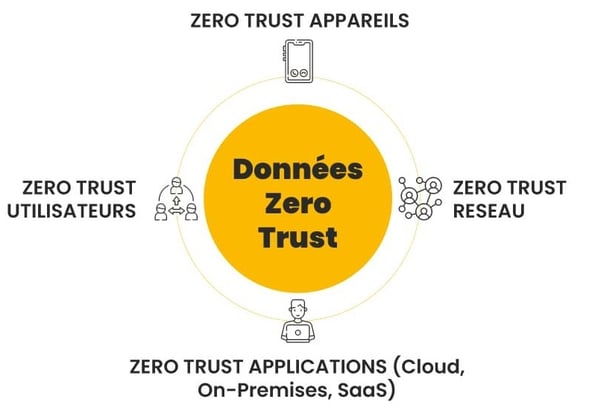

Les principes du Zero trust :

Des dangers sont présents en permanence sur le réseau, à l’intérieur ou à l’extérieur.

Tous les flux doivent être authentifiés et autorisés.

Les logs doivent être analysés et les règles ne sont pas figées, mais évoluent en fonction des nouvelles sources de données.

5 Conseil avant de déployer une une solution avec Authentification Multi Facteur

SENSIBILISER LES UTILISATEUR

INVENTAIRE DU MATERIEL

EVALUATION DU PERIMETRE

PREVOIR UNE PROCEDURE

ACCOMPAGNER LES UTILISATEUR

Historique et Nouveauté MFA

En janvier 2025, T-Mobile a collaboré avec Yubico pour déployer 200 000 clés de sécurité YubiKey FIDO2 auprès de ses employés, fournisseurs et partenaires de vente au détail. Cette initiative visait à remplacer les méthodes d'authentification traditionnelles par une solution sans mot de passe, renforçant ainsi la sécurité contre les attaques de phishing.

Selon Jeff Simon, directeur de la sécurité de T-Mobile, cette transition a permis de réduire significativement les risques liés aux identifiants compromis.

2005 – MFA traditionnelle | Utilisation d'un facteur supplémentaire (SMS, TOTP)

2023 – Authentification sans mot de passe | Remplacement des mots de passe par des méthodes biométriques ou passkeys

2025 – MFA résistante au phishing | Utilisation de clés de sécurité FIDO2 et de passkeys pour contrer le phishing

MFA | Évolution

T-Mobile : Déploiement de 200 000 YubiKeys FIDO2

RESSOURCE:

Blog.lockself: Authentification multifacteurs : guide pratique pour les entreprises

Vaadata: Authentification multifacteur (MFA) : principes et attaques

Microsoft: Authentification multifacteur (MFA) | Sécurité Microsoft

Cnil: Recommandation relative à l'authentification multifacteur

Cyber,gouv: anssi-guide-authentification_multifacteur_et_mots_de_passe.pdf

Gaston OMARI

Portfolio

Contact

Omari_g@hotmail.com

+33-7-68-30-28-97

© 2025. All rights reserved.